5°A Programacion

_Primer Parcial_Submodulo2_Modulo4

Modulo4: Administra sistemas Operativos de Aplicaciones y servicios .

Submodulo2: Instala y configura Aplicaciones y servicios.

Competencia genérica:

5.1_Sigue instrucciones de manera refocilad comprendiendo como uno de sus pasos contribuye a un objecto .

7.2_indentifica las actividades que le resulta de Menor y mayor interes indendifica ,reconociendo,controlando sus reacciones frente a retos y ostculos:

8.3_asume una actitud contructiva, Congrente con los conocimientos y abilidades con los que cuenta dentro de distintos equipos de trabajo.

Competencia de Proclividad y Permeabilidad:

R15_Mantener informados a sus Colaba dores de dos objetivos,responsabilidades y Avances.

Competencia profesional :

Instalar y configurar servicios de DNS,DHSP,FTP,WEB,Correo,Base de Datos,Aplicaciones En un sistema operativo Comercial.

Internet:)

Qué es Internet:

Internet es un neologismo del inglés que significa red informática descentralizada de alcance global. Se trata de un sistema de redes interconectadas mediante distintos protocolos que ofrece una gran diversidad de servicios y recursos, como, por ejemplo, el acceso a archivos de hipertexto a través de la web.

Internet es un anglicismo que se forma por la abreviación del término International Network of Computers, que en español se podría traducir como ‘Red Internacional de Computadoras’, o también como ‘Red de redes’.

En español, la palabra internet está considerada como un nombre propio. La Real Academia Española (RAE), en su diccionario, admite que se escriba con o sin mayúscula inicial. De allí que, preferentemente, se utilice sin artículo, aunque en caso de usarlo, se recomienda el uso femenino (la), ya que el nombre equivalente en español vendría a ser ‘red’, que es femenino.

Vea también el concepto de Redes.

Origen de internet

Existen dos versiones sobre el inicio de internet. La más popular señala su creación como una respuesta del Departamento de Defensa estadounidense, quienes en los años 60 buscaban la forma en la que todos los ordenadores que se utilizaban dentro de la organización funcionaran en red, aún y cuando una de las computadoras sufriera una falla debido a un ataque enemigo.

Sin embargo, otra versión menos extendida señala que en esa misma época, en la Oficina para Tecnologías de Procesado de la Información (IPTO), un hombre llamado Robert Taylor ( quien se estrenaba como director de la oficina) tuvo la idea de generar un sistema que permitiera que los investigadores pudiesen compartir recursos a través de la utilización de enlaces.

Si esta idea funcionaba, les permitiría hacer más eficiente su trabajo y evitar la compra innecesaria de más computadoras, considerando que para esa época eran sumamente costosas y complicadas de trasladar e instalar.

El proyecto fue inicialmente aprobado para su desarrollo por ARPA, (Agencia de Proyectos de Investigación Avanzados), que aunque en principio se dedicaba a la financiación de investigaciones académicas, luego pasó a ser parte del Departamento de Defensa estadounidense, llamándose DARPA. Para muchos, de allí se extiende la creencia de que la internet fue un proyecto desarrollado con fines militares, cuando en realidad se trató de una solución diseñada y financiada con fines civiles y de investigación.

Internet y world wide web (www o web)

En ocasiones, ambos términos se utilizan de forma indistinta, aunque técnicamente no tienen el mismo significado. Internet es el medio de transmisión que utiliza la world wide web o www (en español se suele utilizar el término web). De esta forma, uno de los servicios que Internet permite utilizar es la web, entendida como un conjunto de protocolos que permite el acceso a distancia de archivos de hipertexto (contenido con enlaces a otros textos).

Vea también ¿Qué significa www?

Servicios de internet

Además de la web, que permite la consulta de hipertextos , internet es también el medio de transmisión del correo electrónico, la transmisión de datos multimedia (audio, video) en sistemas de telefonía, televisión y plataformas de intercambio de archivos (como P2P), los sistemas de mensajería instantánea y los videojuegos en línea, por mencionar los más utilizados.

Conexiones de internet

Las conexiones de internet son los medios disponibles para que un usuario pueda utilizar los servicios que ofrece internet a través de dispositivos que utilizan tecnología informática, como computadoras, tablets y teléfonos móviles.

Existen distintas maneras de acceder a internet. Algunas de ellas son la utilización de una línea telefónica (convencional o digital, por ejemplo, ADSL), la conexión por cable (a través de fibra óptica), la conexión vía satélite o la conexión a redes inalámbricas, también llamadas wireless.

Vea también

Internet como medio de comunicación

Las posibilidades que brinda internet como fuente de acceso a información y conocimiento en múltiples formatos son casi ilimitadas. De allí que en las últimas décadas, los medios de comunicación tradicionales se hayan visto impulsados a ofrecer plataformas y soluciones adaptadas a nuevos tiempos y consumidores de información.

En un principio (inicio de los años 90), muchos medios de comunicación usaban la internet como un apoyo, una herramienta secundaria sobre la que se vaciaba el contenido a través de la web. Poco a poco, los medios comenzaron a ajustar los formatos de sus contenidos para que fuesen más compatibles, en forma y fondo, con las características de internet y de la web.

Las características propias de internet permiten la presentación de información en multitud de formatos como, por ejemplo, sonido, video, imágenes y texto. Permite combinar elementos de otros medios de comunicación, como la radio, el periodismo y la televisión. De allí que en las últimas décadas muchos medios no solo hayan logrado adaptarse al avance tecnológico que internet supone, sino que además han surgido nuevos medios y plataformas inéditas para la creación y transmisión de información y contenidos.

El surgimiento de plataformas como Blogger o Wordpress, que permiten la creación de blogs, la irrupción de plataformas digitales de redes sociales como Facebook, Twitter o Instagram, la evolución de la mensajería instantánea, los servicios de streaming (transmisión de contenido multimedia como películas, series o videos), la televisión digital, entre otros adelantos, no solo han redefinido el papel de los medios tradicionales, sino que además han hecho que los usuarios pasaran de ser receptores pasivos a creadores-consumidores de contenidos.

En este nuevo ecosistema comunicacional, los medios tradicionales y los nuevos medios han tenido que considerar a los usuarios como parte activa de este nuevo entramado. Internet cambió las dinámicas de poder entre emisores y receptores y esto se ve reflejado en la cantidad y variedad de contenidos a los que es posible tener acceso hoy en día, así como en la creación y actualización de tecnologías de la información que permitan el acceso de los usuarios a los contenidos digitales.

Linea del tiempo de El Internet

Las principales fechas de Internet son las siguientes:

–1969. Se transmite el primer mensaje a través de Arpanet, el antecesor de Internet.

– 1971. Se crea la arroba. Ray Tomilson fue el encargado de crear el símbolo @ para el email. La primera dirección fue tomilson@bbn-tenexa.

– 1976. Nace Apple de la mano de Steve Jobs y Steve Wozniak.

– 1981. IBM saca a la luz el primer Pc.

– 1990. Este año Arpanet deja paso a www. Su creador fue Tim Berners-Lee.

– 1994. Nace el primer navegador de Netscape, que fue muy comercializado durante la década de los noventa.

– 1997. Sin duda, una fecha importante. Este año nace Google. Sus creadores, Sergei Brin y Larry Page registran el dominio google.com.

– 1999. P2P. Nace el popular sistema de intercambio de documentos.

– 2001. Año importante, ya que desde 1998 hasta 2001 se produce la burbuja de las puntocom. Todas las empresas querían estar en la red y se produjo una sobrevaloración del valor de las empresas puntocom.

– 2002. Nace una de las primeras redes sociales globales: MySpace, de la mano de un grupo de empleados de Silicon Valley.

– 2005. Youtube ve la luz con un vídeo titulado “yo en el zoo”.

– 2006. Nace Twitter para revolucionar Internet y los llamados microblogging.

– 2007. Internet ya no sólo se utiliza a través de ordenadores. Este año sale a la luz el iPhone, uno de los primeros teléfonos inteligentes que pueden utilizar Internet.

¿Qué es una red?

En informática, se entiende por red (usualmente red informática o red de computadoras) a la interconexión de un número determinado de computadores (o de redes, a su vez) mediante dispositivos alámbricos o inalámbricos que, mediante impulsos eléctricos, ondas electromagnéticas u otros medios físicos, les permiten enviar y recibir información en paquetes de datos, compartir sus recursos y actuar como un conjunto organizado.

Las redes cuentan con procesos de emisión y recepción de mensajes, así como de una serie de códigos y estándares que garantizan su comprensión por los computadores conectados a la red (y no por cualquier otro). A dichos estándares de comunicación se los conoce como protocolos, y el más común de ellos actualmente es el TCP/IP.

La construcción de una red permite administrar una comunicación interna, compartir la ejecución de programas o el acceso a Internet, e incluso la administración de periféricos como impresoras, escáneres, etc. Este tipo de sistemas de enjambre sostienen actualmente muchos de los procesos de administración y procesamiento de información en nuestros días, como son las redes de telecomunicaciones, la Internet o las diversas Intranet empresariales o de organizaciones varias.

La aparición de las redes revolucionó el modo de comprender la informática y abrió un nuevo campo dentro de esta disciplina para atender las necesidades de mejoría, seguridad y operatividad de la comunicación informática.

Ver también: TICs.

Tipos de red

Las redes se clasifican atendiendo a sus dimensiones en:

- LAN. Local Area Network (en inglés: “Red de Área Local”). Son las redes de menor envergadura, como las que podemos instalar en nuestro departamento.

- MAN. Metropolitan Area Network (en inglés: “Red de Área Metropolitana”). Se trata de redes de tamaño mediano, óptimas para un campus universitario o el edificio de una biblioteca o empresa de varios pisos, incluso para una porción de una ciudad.

- WAN. Wide Area Network (en inglés: “Red de Área Amplia”). Aquí entran las redes de mayor tamaño y alcance, como las redes globales o como Internet.

Las redes también se pueden clasificar según el método físico que emplean para la conexión, de la siguiente manera:

- Medios guiados. Redes que enlazan las máquinas mediante sistemas físicos de cables: par trenzado, coaxiales o fibra óptica. Tiene la ventaja de ser más veloz, al no tener tanto ruido, pero ser menos cómodas y prácticas.

- Redes de medios no guiados. Redes que establecen la conexión mediante sistemas dispersos y de alcance de área: ondas de radio, señal infrarroja o microondas, como los sistemas satelitales y el Wifi. Son un poco más lentas pero mucho más cómodas y prácticas.

Topología de red

Existen tres modelos de topología u ordenamiento de una red:

- Redes en bus. También llamadas lineales, tienen un servidor a la cabeza de una línea sucesiva de clientes, y cuentan con un único canal de comunicación denominado bus o backbone.

- Redes en estrella. Cada computador posee una conexión directa con el servidor, que se halla en el medio de todas. Cualquier comunicación entre los clientes deberá pasar primero por el servidor.

- En anillo. También llamadas circulares, conectan a los clientes y al servidor en un circuito circular, aunque el servidor mantiene su jerarquía sobre el sistema.

Elementos de una red

Para instalar una red informática se necesitan los siguientes elementos:

- Hardware. Dispositivos y máquinas que permiten el establecimiento de la comunicación, como son tarjetas de red, módems y enrutadores, o antenas repetidoras en caso de ser inalámbricas.

- Software. Programas requeridos para administrar el hardware de comunicaciones, como es el Sistema Operativo de Redes (de siglas NOS: Network Operating System), y los protocolos de comunicación como TCP/IP.

- Servidores y clientes. Los servidores procesan el flujo de datos de la red, atendiendo a las peticiones de los demás computadores de la red denominados clientes o estaciones de trabajo. Estos permiten a los usuarios el acceso a la información de manera individual, compartiendo los recursos administrados por el servidor.

- Medios de transmisión. Esto alude al cableado o a las ondas electromagnéticas que, según sea el caso, sirven de medio a la comunicación del mensaje.

"Características De tipos de Redes"

Red de área personal (PAN): The Personal Area Network, que traduce al español Red de Área Personal, es la red más utilizada en espacios reducidos donde se haga uso de pocos dispositivos cuya distancia entre ellos sean corta.

Una de las principales características de esta red es que permite que la comunicación entre los dispositivos sea sencilla, práctica y veloz.

Red de área local (LAN): Esta red es comúnmente utilizada en las empresas. Consiste en una red que conecta un grupo de equipos dentro de un área geográfica pequeña, permitiendo un intercambio de datos y recursos entre ellos. Una red de área local puede contener de 100 hasta 1000 usuarios.

Red WAN: En un edificio existen varias conexiones LAN’s y están interconectadas entre sí. Al hacerlo, tenemos una red WAN. Esta es precisamente una de las principales funciones de esta red, interconectar diversas LANs.

Esta red en algunas ocasiones es utilizada por organizaciones para su uso privado, pero también es útil para que los proveedores de internet puedan brindar conexión de redes de una zona muy amplia a sus clientes.

Red de área metropolitana (MAN): En una cuidad existen distintas redes (LAN) y (WAN) que interconectan todos sus edificios entre sí, pero la red que permite la integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, es llamada: Red de área metropolitana. Esta permite conectar las diversas LAN existentes en un espacio de hasta 50 kilómetros.

Utiliza enlaces de alta velocidad como, por ejemplo, la fibra óptica y par trenzado.

Red de área de campus (CAN): Controller Area Network, lo que traduce al español, red de área campus. Esta es una red implementada en espacios geográficos como universidades, industrias, parques o espacios amplios que pertenezcan a una misma entidad.

Ahora que conoces la diferencia entre las distintas redes informáticas, llegó el momento de dar un gran salto y convertirte en un experto IT. ¡Certifícate en Redes informáticas con Next U y prepárate para obtener la certificación CompTIA Network+! Aprende sobre el diseño, configuración y administración de redes.

"Tipos de Topologuias de la red"

La topología de red es un concepto importantísimo dentro del diseño de redes de computadoras (interconexión de nodos). Es por esta razón, que es fundamental conocer los diferentes tipos de topología de red, como por ejemplo: malla, estrella, árbol, bus y anillo, ya que estas definen la manera en que las computadoras se encuentran conectadas entre sí, y es lo que vamos a describir de manera sencilla en este artículo.

Concepto de topologías de red

La topología de red no es otra cosa que la forma en que se conectan las computadoras para intercambiar datos entre sí. Es como una famila de comunicación, que define cómo se va a diseñar la red tanto de manera física, como de manera lógica.

En pocas palabras, es la manera en que vamos a tender el cableado que conectará a las computadoras que forman parte de una red.

Diferentes tipos de topología de red. Imagen de: Cesar Harada. Bajo licencia: CC BY 2.0

Tipos de topología de red

Según sea la distribución que tengamos pensada para el diseño de una red, será utilizado un tipo de topología específica. Entre las principales topologías de red tenemos las siguientes:

Topología de Anillo

Topología de Anillo.

Es un tipo de topología de red simple, en donde las estaciones de trabajo o computadoras, se encuentran conectadas entre sí en forma de un anillo, es decir, forman un círculo entre ellas. La información viaja en un solo sentido, por lo tanto, que si un nodo deja de funcionar se cae la red o deja de abastecer información a las demás computadoras que se encuentran dentro del anillo, por lo tanto, es poco eficaz.

Topología de Árbol

Topología de Árbol

Este tipo de topología de red es una de las más sencillas. Como su nombre lo indica, las conexiones entre los nodos (terminales o computadoras) están dispuestas en forma de árbol, con una punta y una base. Es similar a la topología de estrella y se basa directamente en la topología de bus. Si un nodo falla, no se presentan problemas entre los nodos subsiguientes. Cuenta con un cable principal llamado Backbone, que lleva la comunicación a todos los nodos de la red, compartiendo un mismo canal de comunicación.

Topología de Bus

Topología de Bus.

La topología de Bus se basa en un cable central, el cual lleva la información a todas las computadoras de la red, en forma de ramificaciones, de modo, que la información viaja de manera secuencial hacia los nodos de la red. Su desventaja se basa en su distribución secuencial de datos, por lo que si se interrumpe el cable central, la red queda inutilizada. En la actualidad es muy poco utilizada.

Topología de Estrella

Topología de Estrella.

Acá la distribución de la información va desde un punto central o Host, hacia todos los destinos o nodos de la red. En la actualidad, es muy utilizada por su eficiencia y simpleza. Se puede notar que el Host realiza todo el trabajo (una especie de servidor local que administra los servicios compartidos y la información). Por supuesto, cuenta con la ventaja que si un nodo falla, la red continuará trabajando sin inconveniente, aunque depende del funcionamiento del Host.

Topología de Malla

Topología de Malla.

Esta topología de Malla es definida como topología de trama. Se trata de un arreglo de interconexión de nodos (terminales) entre sí, realizando la figura de una malla o trama. Es una topología muy utilizada entre las redes WAN o de área amplia. Su importancia radica en que la información puede viajar en diferentes caminos, de manera que si llegara a fallar un nodo, se puede seguir intercambiando información sin inconveniente alguno entre los nodos.

Topología Híbrida

Topología Híbrida.

Como su nombre lo indica, es una combinación de dos o más topologías de red diferentes, para adaptar la red a las necesidades del cliente. De este modo, podemos combinar las topologías que deseemos, obteniendo infinitas variedades, las cuales, deben ajustarse a la estructura física del lugar en donde estará la red y los equipos que estarán conectados en dicha red.

Red informática:)

Una red informática es un conjunto de dispositivos interconectados entre sí a través de un medio, que intercambian información y comparten recursos. Básicamente, la comunicación dentro de una red informática es un proceso en el que existen dos roles bien definidos para los dispositivos conectados, emisor y receptor, que se van asumiendo y alternando en distintos instantes de tiempo.

También hay mensajes, que es lo que estos roles intercambian. La estructura y el modo de funcionamiento de las redes informáticas actuales están definidos en varios estándares, siendo el más extendido de todos el modelo TCP/IP, basado en el modelo de referencia o teórico OSI.

De la definición anterior podemos identificar los actores principales en toda red informática, que veremos a continuación.

Dispositivos

Los dispositivos conectados a una red informática pueden clasificarse en dos tipos: los que gestionan el acceso y las comunicaciones en una red (dispositivos de red), como módem, router, switch, access point, bridge, etc.; y los que se conectan para utilizarla (dispositivos de usuario final), como computadora, notebook, tablet, teléfono celular, impresora, televisor inteligente, consola de videojuegos, etc.

Los que utilizan una red, a su vez, pueden cumplir dos roles (clasificación de redes por relación funcional): servidor, en donde el dispositivo brinda un servicio para todo aquel que quiera consumirlo; o cliente, en donde el dispositivo consume uno o varios servicios de uno o varios servidores. Este tipo de arquitectura de red se denomina cliente/ servidor.

Por otro lado, cuando todos los dispositivos de una red pueden ser clientes y servidores al mismo tiempo y se hace imposible distinguir los roles, estamos en presencia de una arquitectura punto a punto o peer to peer. En Internet coexisten diferentes tipos de arquitecturas.

Medio

El medio es la conexión que hace posible que los dispositivos se relacionen entre sí. Los medios de comunicación pueden clasificarse por tipo de conexión como guiados o dirigidos, en donde se encuentran: el cable coaxial, el cable de par trenzado (UTP/STP) y la fibra óptica; y no guiados, en donde se encuentran las ondas de radio (Wi-Fi y Bluetooth), las infrarrojas y las microondas. Los medios guiados son aquellos conformados por cables, en tanto que los no guiados son inalámbricos.

Información

Comprende todo elemento intercambiado entre dispositivos, tanto de gestión de acceso y comunicación, como de usuario final (texto, hipertexto, imágenes, música, video, etc.).

Recursos

Un recurso es todo aquello que un dispositivo le solicita a la red, y que puede ser identificado y accedido directamente. Puede tratarse de un archivo compartido en otra computadora dentro de la red, un servicio que se desea consumir, una impresora a través de la cual se quiere imprimir un documento, información, espacio en disco duro, tiempo de procesamiento, etc.

Si nos conectamos a una red, por ejemplo, para solicitar un archivo que no podemos identificar y acceder directamente, tendremos que consumir un servicio que identifique y acceda a él por nosotros. Existen servicios de streaming de video (webs en donde podemos ver videos online, como YouTube), de streaming de audio (alguna radio en Internet), servicios de aplicación (como Google Docs), y otros. En general, los dispositivos que brindan servicios se denominan servidores.

Clasificación

Considerando el tamaño o la envergadura de una red, podemos clasificarlas de la siguiente manera:

- PAN (Personal Area Network) o red de área personal: está conformada por dispositivos utilizados por una sola persona. Tiene un rango de alcance de unos pocos metros. WPAN (Wireless Personal Area Network) o red inalámbrica de área personal: es una red PAN que utiliza tecnologías inalámbricas como medio.

- LAN (Local Area Network) o red de área local: es una red cuyo rango de alcance se limita a un área relativamente pequeña, como una habitación, un edificio, un avión, etc. No integra medios de uso público.

- WLAN (Wireless Local Area Network) o red de área local inalámbrica: es una red LAN que emplea medios inalámbricos de comunicación. Es una configuración muy utilizada por su escalabilidad y porque no requiere instalación de cables.

- CAN (Campus Area Network) o red de área de campus: es una red de dispositivos de alta velocidad que conecta redes de área local a través de un área geográfica limitada, como un campus universitario, una base militar, etc. No utiliza medios públicos.

- MAN (Metropolitan Area Network) o red de área metropolitana: es una red de alta velocidad (banda ancha) que da cobertura en un área geográfica más extensa que un campus, pero aun así, limitada.

- WAN (Wide Area Network) o red de área amplia: se extiende sobre un área geográfica extensa empleando medios de comunicación poco habituales, como satélites, cables interoceánicos, fibra óptica, etc. Utiliza medios públicos.

- VLAN: es un tipo de red LAN lógica o virtual, montada sobre una red física, con el fin de incrementar la seguridad y el rendimiento. En casos especiales, gracias al protocolo 802.11Q (también llamado QinQ), es posible montar redes virtuales sobre redes WAN. Es importante no confundir esta implementación con la tecnología VPN.

Velocidades de conexión

La velocidad a la cual viaja la información en una red está dada por la velocidad máxima que soporta el medio de transporte. Entre los medios más comunes podemos afirmar que la fibra óptica es la más veloz, con aproximadamente 2 Gbps; después le sigue el par trenzado, con 100 Mbps a 1000 Mbps; y por último, las conexiones Wi-Fi, con 54 Mbps en promedio. Las velocidades pueden variar de acuerdo con los protocolos de red utilizados.

Red comercial:

¿QUÉ ES UNA RED COMERCIAL?

Una red comercial (o equipo comercial) es el conjunto de profesionales que, perteneciendo a una empresa o asociados a ella, se dedican a promover, negociar o distribuir, en una zona determinada, los productos y/o servicios que ésta confecciona o comercializa.

La red comercial es una intermediaria que actúa como vínculo entre una empresa y su público objetivo (consumidor final). Su equipo, normalmente compuesto de comerciales, gestores del punto de venta, promotores, azafatas, teleoperadores, etc., son los encargados de vender los productos y los servicios de la empresa.

De esta manera, una red comercial:

Representa a la empresa ante los clientes: presenta el producto, ofrece información, aconseja y resuelve dudas o problemas que puedan tener.

Representa a los clientes ante la empresa: recolecta todas sus necesidades, preferencias y preocupaciones y las transmite a la compañía.

¿CUÁLES SON SUS PRINCIPALES FUNCIONES?

Las funciones principales de una red comercial son las siguientes:

Formalizar las ventas: el equipo comercial es la pieza responsable de potenciar las ventas del producto y/o servicio de la empresa. Para agilizar el proceso de compra, se encarga de captar el interés de los clientes, y de facilitar información y asesorar a los potenciales consumidores.

Desarrollar relaciones con los clientes: para mejorar el desarrollo y la fidelización de los clientes, la red de ventas se ocupa de construir relaciones de confianza con ellos. De esta manera, deja abierta la posibilidad a futuras compras e interacciones.

Mejorar la presentación de los productos: la red de ventas trabaja para aumentar el conocimiento de los bienes entre los clientes. El equipo asegura el cumplimiento de los surtidos, mejora la exposición y la presencia de los productos y evita que se produzcan roturas de stock.

Mejorar la posición de la empresa: durante su actividad, el equipo de ventas representa la imagen corporativa y transmite los valores de la empresa. Por ello, actúa acorde a ellos, ayudando a la marca a construir su identidad y fortalecer su posicionamiento en el mercado.

Recolectar y reportar información: la red comercial también se encarga de recolectar información del mercado y de reportarla a la empresa (acciones de la competencia, necesidades de los consumidores, posibles incidencias, oportunidades de negocio, etc.).

Como se puede ver, las redes comerciales son un elemento clave para las empresas. Ahora más que nunca, éstas necesitan de sus conocimientos y habilidades para conseguir maximizar sus ventas y asegurar sus posiciones en el mercado.

red Para El Proceso de Datos:

DEFINICIÓN DERED DE DATOS

Antes de proceder a determinar el significado del término que ahora nos ocupa, es importante dejar claro su origen etimológico. En concreto, podemos establecer la siguiente información al respecto:

• Red, procede del latín. Más exactamente emana del vocablo “rete”, que es sinónimo de malla.

• Datos. Esta palabra es fruto de la evolución de la palabra latina “datum”, que puede traducirse como “dado”.

Una red es una estructura que cuenta con un patrón característico. Puede hacer referencia a la interconexión de computadoras y otros dispositivos que comparten recursos.

Dato es un término que indica una información, un documento o un testimonio que permite alcanzar un conocimiento o deducir las consecuencias legítimas de un hecho.

Se conoce como red de datos a la infraestructura cuyo diseño posibilita la transmisión de información a través del intercambio de datos. Cada una de estas redes ha sido diseñada específicamente para satisfacer sus objetivos, con una arquitectura determinada para facilitar el intercambio de los contenidos.

No obstante, no podemos pasar por alto tampoco que una red de datos se pone también en funcionamiento con otros dos objetivos primordiales: compartir tanto el software como el hardware y otorgarle soporte y centralización a la administración pertinente.

De la misma manera, al llevarla a cabo se logra mejorar notablemente la rapidez y fiabilidad del intercambio de información y reducir costes en la empresa o entidad que decida crearla.

Cuando hablamos de una red de datos, hay que tener en cuenta que ella debe contar con una serie de elementos fundamentales para que pueda entenderse como tal y también para que ejerza sus funciones sin problemas:

• Servidores, que vienen a ser como los administradores de la información y de todo el proceso en sí.

• Pach Panel´s, que son los sistemas que se encargan de organizar todo el cableado necesario.

• Hubs, que proceden a acometer lo que sería la amplificación de las señales que toman protagonismo en ese intercambio de información.

Los cables conocidos como Pach Cord o el conocido como cableado de tipo horizontal son otras de las propuestas que también cobran protagonismo en una red de datos.

Por lo general, estas redes se basan en la conmutación de paquetes. Pueden clasificarse de distintas maneras de acuerdo a la arquitectura física, el tamaño y la distancia cubierta.

De acuerdo a su alcance, una red de datos puede ser considerada como una red de área personal (Personal Area Network o PAN), red de área local (LAN), red de área metropolitana (MAN) o una red de área amplia (WAN), entre otros tipos.

Una red PAN es aquella red que interconecta computadoras situadas cerca de una persona, mientras que una red LAN favorece el intercambio de datos en una zona pequeña (como una oficina o un edificio).

La red MAN, por su parte, brinda una cobertura en un área geográfica extensa y la red WAN, en un área geográfica aún más extensa. Esto quiere decir que una red de datos WAN permitirá compartir datos en una superficie de gran extensión.

Hardware De red:)

¿Qué es el hardware de redes?

El hardware de redes (network hardware en inglés) son aquellos componentes informáticos que permiten transmitir datos entre dispositivos electrónicos. Una red de dispositivos puede contener una gran variedad de componentes de hardware, desde los conocidos routers que todos tenemos en nuestros hogares, hasta conmutadores (o switches en inglés), que permiten conectar varios dispositivos en una misma red.El hardware mas conocido hasta ahora es el adaptador de ethernet que esta basado en cobre que es una inclustacion estandar

Hay algunos dispositivos que son considerado hardware de red teléfono, móvil,PDAs (Asistente Digital Personal) y algunos aparatos electrónicos modernos esto son considerado por que la mayoría lleva IP integrada

¿Cuales son los componentes de hardware?

- Router

- Modem

- Switch

- Tarjeta de red

- Hub

¿Cuales son los componentes principales de un hardware de redes?

Cómo hemos comentado anteriormente, probablemente el router sea uno de los dispositivos más conocidos en el hardware de redes.

¿Que es un Router?

Un Router permite interconectar redes entre dispositivos. El router se encarga de administrar el tráfico de datos entre dispositivos digamos que es el elige el camino por el cual viajara el paquete de información. Actualmente, un router puede ser usado para distribuir internet a través de una línea telefónica a múltiples dispositivos. Para poder conectarnos a un router, el método más típico suele ser mediante un cable de ethernet, que se conecte desde el dispositivo en cuestión hasta el router. Además, si es un router Wireless o WiFi, también nos da la posibilidad de conectarnos a una red de forma inalámbrica.

Funcionamiento de un Router

El Funcionamiento de un Router es digamos que almacena los paquetes recibidos y luego lo procesa para obtener la información de origen y destino que poseen una vez teniendo estos datos el router lo envía a otro router o le lleva a su host final

Para que nuestros dispositivos puedan conectarse a estos dispositivos, es necesario un hardware de redes específico, conocido como tarjetas de red.

¿Que es Tarjeta de Red?

Las tarjetas de red se utilizan para conectar un dispositivo a la red, para que puedanrecibir y transmitir datos. Hay muchos tipos de tarjetas de red, entre ellas, las más comunes son:Las tarjetas Ethernet, que permiten conectarse a una red a través de un cable de red. Y las tarjetasinalámbricas, que periten conectarnos a una red sin la necesidad de ningún cable y que posibilita compartir los recursoscomo por ejemplo:archivos ,disco duros externos,impresores.También puede haber una red computada

¿Que características tienes las tarjetas de red ?

Las características mas comunes de una tarjeta de red son las siguientes

- jumbo Frame:Estos nos indica que soporta para paquetes grandes digamos que a la hora de bajar o subir un paquete grande esto nos permitirá mejorar nuestra velocidad

- IEEE 802.1Q:Con esto podemos tener tecnología que te permitirá tener varias subredes lógicas en nuestra misma red física

- IEE802.1p:Esto te dará un buen servicio y una mejora buena de velocidad

- IEEE.802.11b:Con esto podemos llegar a los 11 Mbits(Megabit)

- IEEE.802.11n:Con esto podemos llegar a los 248Mbits(Megabit)

Hay muchas mas características de una tarjeta red pero estas son para las mas comunes a la hora de comprar uno y con el paso de tiempo puede ir mejorando

Que es un Switch

Un switch funciona de forma parecida a un router, sin embargo, hay varias diferencias entre los dos componentes. Un switch permite la interconexión de dispositivos en una misma red. Mediante cables ethernet, podemos conectar múltiples dispositivos para incluirlos en una misma red. Los switches varían en tamaño y capacidad, podemos encontrar desde switches con 8 puertos hasta switches con más de 50 puertos. Los switches se suelen usar en sitios que requieren de una red de grandes dimensiones con muchos dispositivos, como por ejemplo lugares de trabajo, escuelas, u otros. A diferencia de los routers, éstos tienen unas funcionalidades más limitadas.

¿Como funciona un Switch?

Cuando nuestro equipo emite un mensaje el switch es el que se encarga de retransmitir el mensaje enviado esto solo lo puede hacer por la salida.Para que el switch pueda realizarlo utiliza la dirección fisica de nuestra tarjeta de red (MAC) si conectas varios switches ellos mismo se comunicaran digamos ellos ya sabrán como enviar nuestros datos.

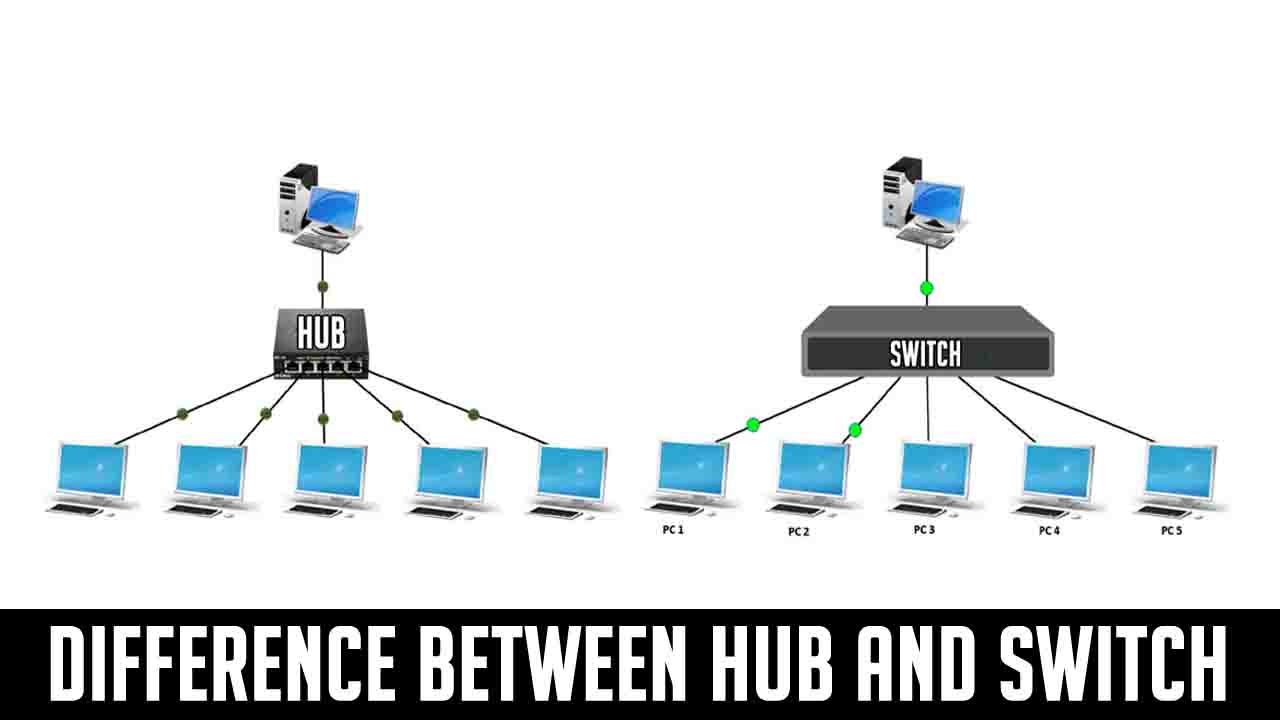

¿Cual es la diferencia de un Switch y Hub?

La diferencia entre un Switch y Hub es la forma de que tienen al distribuir un paquete de ethernet entre los dispositivos que tienen conectado a los puertos .El hub solo copia las unidad de transmisión de la red y cada uno de sus puertos en cambio el Switch se aprende las direcciones de cada uno de sus dispositivos conectados y simplemente transmite la unidad de red de un puerto a otro

En resumen un switch mantiene los registro de la direccion MAC(Control de acceso a medios) de todos sus dispositivos conectado con tan solo esta información el switch puede identificar sistema esta en cada puerto en cambio en Hub genera trafico en la red puede generar tiempos de respuestas de red y también tiene que compartir su ancho de banda con todos los puertos conectados.

¿Qué hardware realmente necesito para mi red?

Después de ver los principales componentes de una red, te preguntarás que componentes realmente son necesarios para una red. La respuesta varía dependiendo de las necesidades de cada red.

Por ejemplo, en una red doméstica, bastaría con un router con módem integrado, y hardware habilitado con tarjetas/chips de red para poder acceder a internet. La mayoría de routers modernos son capaces de gestionar dispositivos de una red pequeña.Si nosotros queremos mejorar la red de nuestra casa podemos hacerlo teniendo hub o switch esto ayudara para que mas aparatos tecnológicos tengas acceso a internet mediante el cableado pero si nosotros solo queremos por wifi seria mejor comprar unos amplificadores de wifi estos podemos ponerlo donde nuestra red wifi llega demasiado lento la conexión y gracias a esto podemos tener mejor conexión.

Sin embargo, en el caso de que necesitamos una red mayor, por ejemplo, para una oficina ubicada en un edificio entero, probablemente necesitaríamos de hardware de redes especializado y potente, como por ejemplo los que ofrece Mercado IT

Para una empresa o oficina de trabajo lo mejor seria tener un Switch eso si si tienes muchos aparatos que necesitan tener red esto seria bueno para que se aumenten los puertos de nuestro router y también para que nuestra velocidad de red valla mas rápido

Mi consejo mas util es que nuestra red sea mas por cable si nuestra red no puede ser por cableado necesitariamos tener Amplificadores wifi estos mejoran la conexion de wifi si esta demasiado lejos del router pero la mejor opción seria que todo fuera conectado por cable esto seria bueno en una oficina así la señal iría mucho mas rápido

Muchos routers domésticos están limitados a un número pequeño de puertos, lo que es un problema en redes que requieran conexiones cableadas de múltiples dispositivos. También en algunos casos, es necesario separar los dispositivos en redes distintas, lo que requiere una configuración especial de los componentes de redes. Dependiendo de cada red, necesitaremos un tipo de hardware u otro, así que, en el caso de necesitar crear una gran red, es imprescindible la ayuda de técnicos cualificados para idearla e implementarla.

Termino el Primer Parcial:(

_Segundo Parcial _Submodulo2 _Modulo4

¿Qué es Windows Server?

La primera versión del sistema fue Windows 2000 Server, lanzada a principios del nuevo milenio. Fue concebida para ser el servidor de archivos, impresión y web de PYMEs. Una solución extraordinaria para cuando no era necesario contar con un servidor dedicado a cada tarea, pudiendo así tener todo centralizado en un único servidor. Era capaz de soportar hasta cuatro procesadores.

A lo largo del tiempo, Microsoft, poco a poco ha añadido mejoras notables en este sistema Windows Server 2019. La versión más reciente, se adapta de forma precisa a las necesidades del mundo actual. Está enfocado en cuatro grandes claves:

- Sistema híbrido

- Mejor seguridad

- Plataforma de aplicaciones

- Infraestructura de hiperconvergencia.

Si deseas saber más sobre los comandos de Windows, te invitamos a leer nuestro blog. A continuación te explicamos todo lo relativo a Windows Server: características, funciones, ventajas y desventajas, etc.

Índice:

¿Cuándo usar Windows server?

Windows Server está desarrollado en C++ y Asambler. Una de sus características más destacadas para equipos de trabajo es que es un sistema multiusuario. Por lo tanto, es un sistema que pueden utilizar todos los empleados de una determinada compañía, centralizando así la gestión y administración de archivos.

Se recomienda la contratación de Windows Server en dos situaciones. Por un lado, que el servidor o hosting corporativo esté destinado al desarrollo de determinadas tecnologías como ASP.Net y/o que la empresa cuente con bases de datos con SQL Server o Access.

Las ventajas que ofrece Windows Server como Sistema Operativo son relevantes para favorecer el trabajo de los programadores y desarrolladores y, por tanto, mejorar los resultados corporativos. Tiene una administración muy sencilla, de modo que el sistema se puede manejar de forma rápida y eficiente. Además, destaca por ser muy flexible.

Funciones principales de Windows Server

- Virtualización de servidores: Windows Server ofrece a compañías de todo el mundo las herramientas que necesitan para crear y administrar un entorno de servidor virtualizado. Así, tienen la posibilidad de replicar una determinada máquina virtual de un lugar a otro, sin necesidad de almacenamiento compartido.

- Gestión del servidor: Server Core y Nano Server ofrecen un entorno mínimo para la ejecución de diversas funciones específicas de servidor.

- Acceso Directo: una de las principales características que definen a Windows Server es la conocida como “túnel”. Permite el acceso a la red desde cualquier equipo informático. Aporta mayor rapidez que las conexiones VPN tradicionales.

Requisitos para poder utilizar Windows Server 2019

Los requisitos para utilizar Windows Server 2019 son relativamente estrictos.

- Procesador: el rendimiento del procesador depende tanto de la frecuencia de reloj como del número de núcleos y tamaño de la caché. El procesador debe tener como mínimo 64 bits a 1,4 GHz. Además, tiene que ser compatible con el conjunto de instrucciones x64 y admitir: DEP, NX, CMPXCHG16b, LAHF/SAHFm PrefetchW y traducción de direcciones de segundo nivel (EPT o NPT).

- RAM: la memoria RAM debe ser como mínimo de 512 MB. En caso de querer instalar Servidor con Experiencia de Escritorio, la capacidad tiene que ser de al menos 2 GB.

- ROM: cualquier equipo que ejecute Windows Server 2019 tiene que incluir un adaptador de almacenamiento compatible con las características de la arquitectura PCI Express. La memoria ROM mínima exigida es de 32 GB.

- Adaptador de red: en cuanto a los adaptadores de red, deben tener una capacidad de rendimiento mínima de 1 GB y ser compatibles con la especificación de arquitectura PCI Express.

- Otros: además, Microsoft establece otros requisitos: unidad de DVD, módulo de plataforma segura, monitor que admita resolución Super VGA, acceso a Internet y sistema basado en UEFI 2.3.1c.

Versiones de windows server

A lo largo de la historia han existido numerosas versiones de Windows Server.

Windows 2000 Server

La primera versión de la distribución fue lanzado a principios del año 2000. Por aquel entonces se trataba como un software para la implementación en servidores de servicios web.

Windows Server 2003

Solo tres años después nació la segunda versión, con mejoras considerables en el ámbito de la seguridad,

Windows Server 2008

En 2008 nació la tercera versión de Windows Server, que guardaba grandes similitudes con Widows Vista. La razón es que ambos sistemas compartían determinadas áreas del código.

Windows Server 2008 R2

Es una versión mejorada de Windows Server 2008. Fue una gran revolución en el sector informático ya que fue el primer Sistema Operativo de 64 bits lanzado por Microsoft.

Windows Server 2012

El principal objetivo de esta versión no era otro que captar suscriptores.

Windows Small Business Server

Tal y como su propio nombre indica, este Sistema Operativo está especialmente desarrollado para pequeñas empresas.

Windows Essential Business Server

Muy similar a la anterior, pero esta versión está pensada para empresas de tamaño medio.

Windows Home Server

Microsoft lanzó esta versión para hogares. Así, las personas que vivían en una misma vivienda podían compartir documentos y copias de seguridad, entre otros archivos, de forma segura.

Windows Server 2016

La penúltima versión del SO lanzada por la empresa norteamericana. También recibe el nombre de Windows Server vNext.

Windows Server 2019

El sistema está construido sobre la base de Windows Server 2016. Ya en plena era digital, apuesta por la virtualización y la nube, ofreciendo a las empresas un entorno híbrido en el que pueden aprovechar las ventajas de entornos locales y nubes públicas.

Ventajas

Resulta interesante conocer cuáles son las ventajas Windows Server.

- Fácil de administrar

Esta es sin lugar a dudas una de las ventajas más destacadas de este SO para servidores. Es muy sencillo de administrar y gestionar, lo cual facilita en gran medida el trabajo de desarrolladores y programadores de todo el mundo.

- ASP.Net

Actualmente, hay dos grandes Sistemas Operativos a nivel global para servidores: Windows Server y Linux. Pues bien, tal y como señala Microsoft, el primero ofrece un soporte del framework ASP.Net de alto rendimiento, además del acceso a aplicaciones exclusivas como SharePoint o Exchange.

- Aplicaciones y sistemas

Microsoft ha realizado una gran inversión en Windows Server desde el nacimiento de este sistema. Además, la compañía norteamericana cuenta con los servicios de una amplia comunidad de desarrolladores. Así, a lo largo del tiempo se han desarrollado numerosas aplicaciones y sistemas que corren con este SO.

Desventajas

Del mismo modo que Windows Server tiene una serie de ventajas destacadas, resulta de especial interés señalar sus desventajas para tener una idea global de este sistema.

- Seguridad

Si bien es cierto que Microsoft ha realizado grandes esfuerzos desde el nacimiento de Windows Server para mejorar la seguridad del Sistema Operativo. No obstante, el hecho de que sea uno de los más utilizados del mundo provoca que también sea uno de los que más fallos tiene a nivel de seguridad.

- Estabilidad

Uno de los aspectos que Microsoft está tratando de mejorar en relación a Windows Server es su estabilidad. Consume una mayor cantidad de recursos en comparación con otros SO para servidores.

¿Cómo crear un dominio con windows server?

Crear un controlador de dominio con Windows Server 2019 no es complicado siguiendo los pasos que explicamos a continuación.

- Lo primero y más importante es configurar el servidor. Accede a Panel de Control > Redes e Internet > Centro de Redes y Recursos Compartidos. Selecciona “Cambiar la configuración del adaptador” y “Propiedades”.

- En la nueva ventana escoge “Protocolo de Internet Versión 4” y haz clic en “Propiedades”. Así puedes configurar aspectos importantes como la dirección IP o el Servidor DNS.

- Una vez configurado pulsa sobre la pestaña “Aceptar” para que todos los cambios queden guardados.

- Si deseas verificar que la dirección IP ha sido asignada de forma adecuada, ve al símbolo del sistema y ejecuta el comando “ipconfig”.

- Si deseas modificar el nombre del servidor, accede a “Administrador del Servidor” y selecciona “Nombre de equipo”.

- Pulsa en “Aceptar”. A continuación se reiniciará el equipo, tras lo cual verás el nuevo nombre asignado.

Hosting web con Windows Server con Axarnet

Si te han convencido las características y ventajas de Windows Server, puedes contratar el Hosting web con Windows Server con Axarnet. Planes de alojamiento que se adaptan de forma precisa a todo tipo de necesidades, perfectos para proyectos con programación ASP, bases de datos Access, etc. Te ofrecemos discos Intel SSD para un acceso web ultra-rápido, así como soporte técnico las 24 horas del día, los 7 días de la semana.

También puedes contratar el Servidor VPS con Windows. Un servidor administrado con panel Plesk Onyx, líder en el mundo. Planes con una relación calidad-precio extraordinaria, para todo tipo de empresas y proyectos.

Sistema operativo Linux

Sistema Operativo Linux

LINUX (o GNU/LINUX, más correctamente) es un Sistema Operativo como MacOS, DOS o Windows. Es decir, Linux es el software necesario para que tu ordenador te permita utilizar programas como: editores de texto, juegos, navegadores de Internet, etc. Linux puede usarse mediante un interfaz gráfico al igual que Windows o MacOS, pero también puede usarse mediante línea de comandos como DOS.

Linux tiene su origen en Unix. Éste apareció en los años sesenta, desarrollado por los investigadores Dennis Ritchie y Ken Thompson, de los Laboratorios Telefónicos Bell.

Andrew Tanenbaum desarrolló un sistema operativo parecido a Unix (llamado Minix) para enseñar a sus alumnos el diseño de un sistema operativo. Debido al enfoque docente de Minix, Tanenbaum nunca permitió que éste fuera modificado, ya que podrían introducirse complicaciones en el sistema para sus alumnos.

Un estudiante finlandés llamado Linus Torvalds, constatando que no era posible extender Minix, decidió escribir su propio sistema operativo compatible con Unix.

En aquellos momentos el proyecto GNU (GNU's Not Unix), que Richard Stallman había iniciado hacía ya casi diez años, comprendía un sistema básico casi completo. La excepción más importante era el kernel o núcleo, que controla el hardware.

Torvalds decidió aprovechar el sistema GNU y completarlo con su propio núcleo, que bautizó como Linux (Linux Is Not UniX). El sistema conjunto (herramientas GNU y núcleo Linux) forma lo que llamamos GNU/Linux.

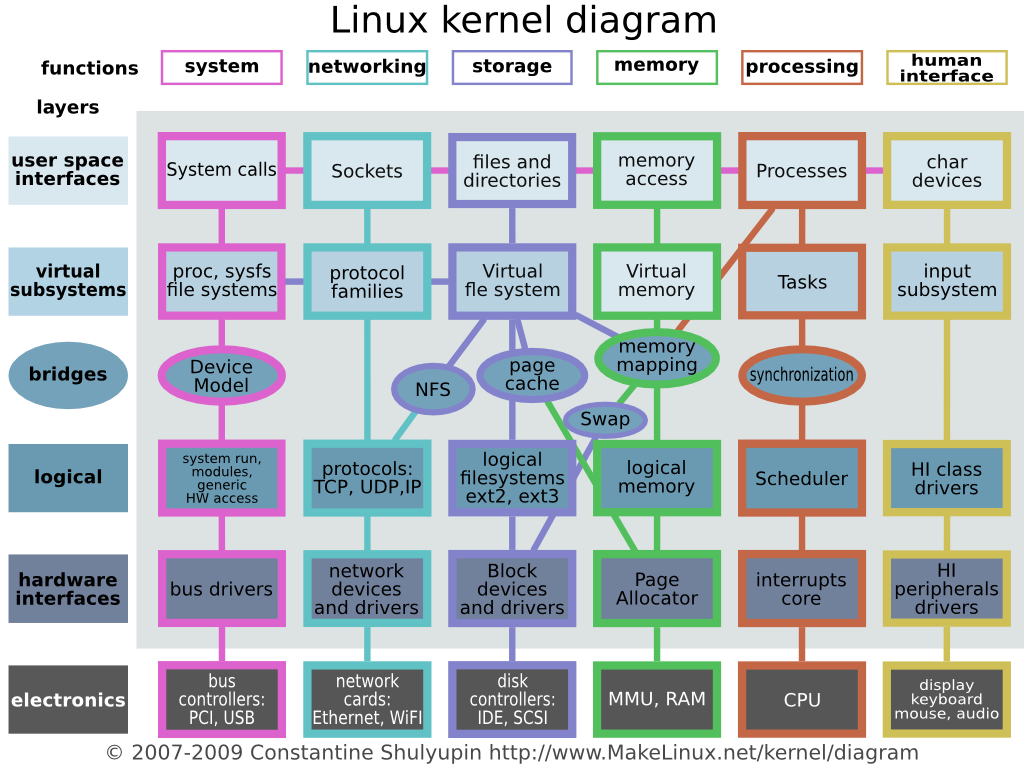

El Kernel o núcleo de Linux

Una pregunta muy común es: ¿que es el núcleo de Linux ?.

La respuesta es: Linux. En las líneas anteriores ya se da una primera definición del núcleo: el kernel o núcleo, que controla el hardware. Es decir, el núcleo de Linux, simplificando, es un conjunto de drivers necesarios para usar el ordenador.

|

|---|

Relativamente, poco hardware se escapará a un kernel actualizado. En este momento, la última versión del kernel de Linux es la 5.2. Para descargar la última versión o ver por cuál va, puede visitar la página oficial del kernel de Linux.

Historia de Linux

LINUX hace su aparicion a principios de la decada de los noventa, era el año 1991 y por aquel entonces un estudiante de informatica de la Universidad de Helsinki, llamado Linus Torvalds, empezó como una afición y sin poderse imaginar a lo que llegaria este proyecto, a programar las primeras lineas de codigo de este sistema operativo llamado LINUX.

Este comienzo estuvo inspirado en MINIX, un pequeño sistema Unix desarrollado por Andy Tanenbaum. Las primeras discusiones sobre Linux fueron en el grupo de noticias comp.os.minix, en estas discusiones se hablaba sobre todo del desarrollo de un pequeño sistema Unix para usuarios de Minix que querian mas.

Linus nunca anunció la version 0.01 de Linux (agosto 1991), esta version no era ni siquiera ejecutable, solamente incluia los principios del nucleo del sistema, estaba escrita en lenguaje ensamblador y asumía que uno tenía acceso a un sistema Minix para su compilación.

El 5 de octubre de 1991, Linus anuncio la primera version "Oficial" de Linux version 0.02. Con esta version Linus pudo ejecutar Bash (GNU Bourne Again Shell) y gcc (El compilador GNU de C) pero no mucho mas funcionaba. En este estado de desarrollo ni se pensaba en los terminos soporte, documentacion, distribución. Después de la version 0.03, Linus saltó en la numeración hasta la 0.10, mas y mas programadores a lo largo y ancho de internet empezaron a trabajar en el proyecto y después de sucesivas revisiones, Linus incremento el numero de version hasta la 0.95 (Marzo 1992). Mas de un año despues (diciembre 1993) el núcleo del sistema estaba en la version 0.99 y la version 1.0 no llego hasta el 14 de marzo de 1994. Desde entonces no se ha parado de desarrollar, la version actual del núcleo es la 2.2 y sigue avanzando día a día con la meta de perfeccionar y mejorar el sistema.

Distribuciones populares de Linux

Entre las distribuciones Linux más populares están:

- Arch Linux, una distribución basada en el principio KISS, con un sistema de desarrollo continuo entre cada versión (no es necesario volver a instalar todo el sistema para actualizarlo).

- Canaima, es un proyecto socio-tecnológico abierto, construido de forma colaborativa, desarrollado en Venezuela y basado en Debian.

- CentOS, una distribución creada a partir del mismo código del sistema Red Hat pero mantenida por una comunidad de desarrolladores voluntarios.

- Chakra project, una popular distribución para escritorio, inicialmente basada en Arch Linux, actualmente se encuentra en un desarrollo independiente.

- Debian, una distribución mantenida por una red de desarrolladores voluntarios con un gran compromiso por los principios del software libre.

- Dragora y Trisquel, que van adquiriendo importancia entre las distribuciones que sólo contienen software libre.

- Elementary OS Es una distribución Linux basada en Ubuntu 12.04

- Fedora, una distribución lanzada por Red Hat para la comunidad.

- Fuduntu, distribución ligera y rápida basada en Fedora y orientada al uso en notebooks.

- Gentoo, una distribución orientada a usuarios avanzados, conocida por la similitud en su sistema de paquetes con el FreeBSD Ports, un sistema que automatiza la compilación de aplicaciones desde su código fuente.

- Huayra, distribución Educativa, desarrollada por el estado Argentino, desde el Anses /Programa Conectar Igualdad. Está basada en Debian Jessie con entorno de escritorio MATE.

- Knoppix, fue la primera distribución live en correr completamente desde un medio extraíble. Está basada en Debian.

- Kubuntu, la versión en KDE de Ubuntu.

- Linux Mint, una popular distribución derivada de Ubuntu.

- Mageia, creada por ex trabajadores de Mandriva, muy parecida a su precursor.

- Mandriva, mantenida por la compañía francesa del mismo nombre, es un sistema popular en Francia y Brasil. Está basada en Red Hat.

- openSUSE, originalmente basada en Slackware es patrocinada actualmente por la compañía SUSE (Micro Focus International).

- PCLinuxOS, derivada de Mandriva, pasó de ser un pequeño proyecto a una popular distribución con una gran comunidad de desarrolladores.

- Puppy Linux, versión para equipos antiguos o con pocos recursos que pesa unos 130 MiB.

- Red Hat Enterprise Linux, derivada de Fedora, es mantenida y soportada comercialmente por Red Hat.

- Slackware, una de las primeras distribuciones Linux y la más antigua en funcionamiento. Fue fundada en 1993 y desde entonces ha sido mantenida activamente por Patrick J. Volkerding.

- Slax, es un sistema Linux pequeño, moderno, rápido y portable orientado a la modularidad. Está basado en Slackware.

- Tuquito Basada en Ubuntu, distribución desarrollada en Argentina con buenas interfaces gráficas y drivers universales. Recomendada para usuarios iniciales.

- Trisquel Distribución 100 % libre, utiliza el núcleo Linux-Libre y es apropiada para usuarios finales.

- Ubuntu, una popular distribución para escritorio basada en Debian y mantenida por Canonical.

- Zorin OS, distribución basada en Ubuntu y orientada a los usuarios de Windows que quieren pasar a Linux de la forma más fácil y sencilla posible.

- El sitio web DistroWatch ofrece una lista de las distribuciones más populares; la lista está basada principalmente en el número de visitas, por lo que no ofrece resultados muy confiables acerca de la popularidad de las distribuciones.

Distribuciones especializadas en grupos específicos:

- 64 Studio, una distribución basada en Debian diseñada para la edición multimedia.

- ABC GNU/Linux, distribución para la construcción de clusters Beowulf desarrollado por Iker Castaños Chavarri, Universidad del País Vasco.

- Kali Linux, distribución basada en Debian y especializada en seguridad de red.

- BackTrack, distribución basada en Ubuntu y especializada en seguridad de red.

- WiFiSlax, distribución basada en Slackware y especializada en seguridad de red.

- Wifiway, distribución basada en Ubuntu y especializada en seguridad de red.

- Debian Med, Debian Med es una distro orientada a la práctica médica y a la investigación bio-médica.

- Edubuntu, un sistema del proyecto Ubuntu diseñado para entornos educativos.

- Emmabuntüs, es diseñada para facilitar el reacondicionamiento de computadores donados a comunidades Emaús.

- Fedora Electronic Lab, distribución basada en Fedora y especializada en el desarrollo electrónico.

- GeeXbox, distribución rápida y ligera orientada a los centros multimedia.

- ICABIAN, en formato Live USB está pensada para usuarios técnicos ya que contiene una gran variedad de programas para la ciencia e ingeniería.

- LULA, distribución académica para universidades. Proyecto LULA.

- mkLinux, Yellow Dog Linux o Black Lab Linux, orientadas a usuarios de Macintosh y de la plataforma PowerPC.

- Musix, una distribución de Argentina destinada a los músicos.

- MythTV, orientada para equipos multimedia o grabadores de vídeo digital.

- OpenWrt, diseñada para ser empotrada en dispositivos enrutadores.

- Scientific Linux, distribución para desarrollo científico basada en Red Hat.

- UberStudent, distribución dedicada a la educación y basada en Ubuntu.

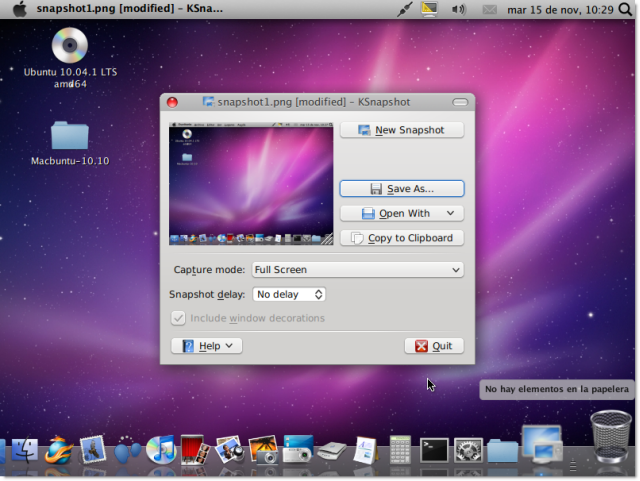

Pantallas de Linux

Temas Abordados Durante el Primer Parcial

5°A técnico en programación

SubModulo2: Instala Y configura Aplicaciones y Servicios .

Modulo4 :Administra sistemas Operativos de Aplicaciones y servicios.

Alumna: Alicia García Gallegos

Docente :Lic. Blanca Silvia casas Marquez

¿_Que es un blog_?

· ¿Qué es un blog?

Primero de todo voy a explicar la definición de un blog para que entres en materia.

Un blog es una página web o sitio web donde publicar contenidos en una página especial (la página del blog) que sirve para escribir periódicamente con el fin de lograr determinados objetivos. Estos contenidos publicados regularmente se llaman “artículos” o “posts”.

Más o menos todos sabemos lo que son los blogs, pero hay que dejar claro que es un sitio web donde publicar, y que nuestras publicaciones se ordenen en un orden cronológico sobre los temas que vayamos a tratar.

Estos temas podrán ser ideas, opiniones, información personal o profesional, experiencias, etc.

Por ello, debemos cuidar muy bien nuestro blog, ya que la imagen de la propia persona o empresa se va a definir a raíz de él, puesto que es una de las vías por las que estaremos en contacto con nuestro público.

Este público podrá dejar su comentario en el propio post o artículo, por lo que recibiremos feedback de ellos si sabemos utilizarlo bien.

Además es muy importante que tengamos en cuenta la intención de búsqueda, ya que cada URL deberá enfocarse a una en concreto, por lo que las palabras clave es algo que debemos cuidar para cada artículo del blog.

Las imágenes son otro elemento importante a tener en cuenta en el post, ya que puede estar muy bien redactado y explicado, pero si no tiene imágenes o no están cuidadas, no va a transmitir lo mismo.

Por ello, deberemos de utilizar programas para editar fotos para optimizar el peso (que no cargue lenta la página y Google nos indexe más rápido), además de las luces, colores y contrastes para una imagen limpia.

Un punto importante de tener un blog es tener clara la estrategia que deberemos seguir en nuestros artículos en función de los objetivos que nos marquemos, ya que el blog es una vía que va a facilitar su consecución.

Una vez sabido qué es un blog, deberás saber la terminología por la que se llama al autor. El autor de un blog será el blogger o bloguero, y es quien se encarga de su administración y publicaciones regulares.

Un blogger deberá estar siempre en contacto con su público, ya que, sea una empresa o un blog personal, es el comunicador de la página web, por lo que el interés debe estar siempre presente.

Este debe tener los objetivos del blog claros, para llevar una estrategia enfocada a cumplirlos con sus publicaciones periódicas.

Por ello, el bloguero deberá tener mucha implicación en el blog, ya que desempeña un papel fundamental en la consecución de objetivos finales, teniendo mucha constancia y disciplinas en su sector.

· ¿Para qué sirve un blog?

Un blog sirve para muchas cosas, pero va a depender de los objetivos que nos marquemos.

Los objetivos que puedes marcarte en tu blog pueden ser diferentes, y varían en función de cuál sea tu meta. Por ello, antes de nada deberemos fijarlos para no irnos del rumbo que tenemos marcado.

Muchas personas creen que tener un blog es una pérdida de tiempo.

Piensan: ¿Para qué vamos a enseñar lo que sabemos o lo que nos gusta? ¡No quiero enseñar lo que sé! ¡Nadie nos va a leer!

Pero se equivocan.

Tip

Un blog da muchas oportunidades, y si hay algo que de verdad te apasione, y no sabes como lograr darte a conocer en el mundo o sector, es la mejor manera de conseguirlo.

Por ello, te voy a explicar para qué sirve un blog y qué podemos conseguir con un blog.

► Generar tráfico a la página web corporativa o personal y mejorar el posicionamiento SEO

Muchas veces tenemos nuestra página web corporativa o personal creada, pero siempre llega el momento en el que pensamos: ¿Por qué no tengo visitas? ¿Estoy haciendo algo mal?

Lo que muchas empresas no saben es que un blog permitirá poder incluir más palabras clave o Keywords en la web, por lo que Google le dará más importancia a esa página web en esos términos.

Pero ahora mismo estarás pensando: Puede que a ti te haya funcionado, pero no significa que a mí me vaya a servir.

Pues bien, para que lo veas más claro te lo voy a enseñar con números (los números no mienten).

Esto es una gráfica de una página de una media de 250 visitas diarias. Si vemos el número de páginas vistas del periodo de tiempo del 6 de Marzo al 12 de Marzo SIN incluir el blog, vemos como el máximo no llega ni a las 100.

Sin embargo, aquí vemos la página web en su totalidad, incluyendo el blog y todos sus artículos.

Como ves, el día que menos páginas se vieron llegaron a duplicar la cifra de esta misma página web sin ningún artículo o blog, llegando casi a las 500 páginas los días que más afluencia tuvo la web.

Google va a indexar las páginas con palabras clave asociadas a ellas, por lo que cuantas más palabras clave bien estructuradas y analizadas previamente tengamos, destinadas a las distintas intenciones de búsqueda, más páginas acabará indexando y más oportunidades tendremos para ganar visibilidad en el buscador.

► Ganar dinero con un blog

Ganar dinero con un blog no es algo que venga de un día para otro, ya que necesitarás ser constante y trabajar en ello para poder recibir tráfico y que las técnicas tengan un retorno considerable.

Existen diferentes técnicas por las que ganar dinero con un blog, por ello te voy a explicar algunas que considero muy importantes.

Generar ventas con un blog de productos o servicios

Como te he comentado, la web va a recibir una mayor afluencia de tráfico (y podrás hacer promoción dentro de cada artículo), por lo que tendrás más probabilidades de que compren tu producto o servicio.

Además, otra ventaja que tiene es que si algún día llegas a ser reconocido en tu sector, puedes incluso escribir ebooks o hacer cursos y venderlos a tus usuarios.

Es una fantástica vía de demostrar lo bueno que eres en tu ámbito y además de monetizarlo.

Te enseño como Mailrelay utiliza banners en sus artículos para poder generar conversiones mientras un usuario está leyendo acerca de un tema en concreto.

Afiliación

Aunque no lo creas, la afiliación es una vía de monetizar el blog muy utilizada.

En esta técnica, un afiliado promociona el producto o servicio de un anunciante, llevándose una comisión el afiliado por cada conversión que tenga a través de su blog.

Por ello, el afiliado facilitará a sus usuarios un enlace a la landing o página de venta, donde si este convierte, el blogger recibirá dinero o lo que se haya acordado en el contrato previo.

Publicidad y Anuncios en el blog

Existen diferentes vías publicitarias, ya que pueden ser mediante colaboraciones directas con el anunciante, o bien mediante un sistema llamado Google Adsense, en el que recibirás el dinero en función de los clics que tengas en el banner o anuncio.

Muchas veces has llegado a una web o blog y, en las barras superiores o laterales, habrás podido observar como salen productos de tiendas que has visto o visitado recientemente.

Si pinchas en uno de estos anuncios, el blogger o propietario de la web estará recibiendo una cuantía por cada clic que tu le des.

► Conseguir leads

Cuando llegamos a una página web, ya pueden pedirnos el teléfono, email, nombre o lo que quieran, que en la gran mayoría de casos, si no recibimos algo a cambio, probablemente acabemos abandonando la web sin darles lo que nos piden.

Pues con un blog es mucho más sencillo. ¿Y si hacemos un artículo de algo que se nos de bien y les regalamos a cambio unas plantillas?

¿No crees que así conseguiremos obtener más datos o leads?

Con el blog va a ser mucho más fácil obtenerlos, ya que, además, podemos enviarles a su bandeja de entrada con plataformas de email marketing como Mailrelay emails con contenido de valor.

Si solo enviamos contenido corporativo o de venta, probablemente acaben dándose de baja de nuestras listas.

Y esto no es lo que queremos, ¿verdad?

► Marca personal con un blog

En el caso de que quieras enseñar al mundo lo que sabes y quieras demostrar que eres un profesional en toda regla, teniendo una web sin movimiento, va a ser muy complicado conseguirlo.

Si tenemos un blog donde mostramos los conocimientos que tenemos y que podemos aplicar sobre otras personas o empresas, estaremos generando confianza acerca de nuestro trabajo para poder ser reconocido como un profesional de los pies a la cabeza.

Los usuarios empezarán a tener otra visión sobre ti, empezarán a reconocerte como un experto en la temática.

Si no lo demuestras, nadie sabrá lo que realmente sabes.

► Encontrar trabajo con un blog

Este punto para mí es esencial. Conozco muchas personas que buscan trabajo de Community Manager o de Social Media, y se pasan el día enviando Curriculums.

Una empresa que conozca el entorno online, lo primero que va a hacer es buscar a esa persona en Google, ¿y qué va a suceder? Que no va a estar.

¿Y si nos buscan y encuentran en el primer resultado como Blog de Community Management? ¿No crees que aumentarán nuestras probabilidades de conseguir el trabajo que queremos?

Probablemente el de recursos humanos de la empresa tendrá en cuenta a esa persona para su próxima entrevista.

· ¿Qué tipos de blogs existen?

Como sabemos, en internet podemos encontrar todo tipo de contenidos. Y es que, todo está inventado, y es aquí donde entra el toque personal que le des a tus posts o artículos.

Encontramos diferentes tipos de blogs, que pueden servirnos para aprender, informarnos, divertirnos, ayudarnos, etc.

Primero de todo, podemos dividir los blogs en función de lo que queremos tratar o conseguir, por lo que encontraremos diferentes tipos de blogs.

► Blog personal o de opinión personal

Si no sabes qué es un blog personal, voy a explicartelo.

Un blog personal es un tipo de blog en el que el administrador trata experiencias reales que le están pasando en su día a día, ideas, así como opiniones que tiene respecto a diversas temáticas.

Suele ser blogs sobre la vida en el que plasman sus ideas en un artículo para llegar a sus usuarios y fidelizarlos mediante la comprensión.

Además, según el tipo de formato, podemos encontrar diferentes estilos, ya que puede ser un videoblog, fotolog, audioblog o podcast, etc.

Para todos estos tipos de blog, necesitaremos programas para editar videos, ya que como bien sabemos, en el vídeo está el futuro, así que debemos cuidar muy bien nuestra imagen en el blog, y más especialmente, en el videoblog.

► Blog de Marca Personal

Este tipo de blog se diferencia del anterior en que es un blog en el cual se quiere tener un reconocimiento frente al público en algo que se es bueno y se quiere ganar un prestigio o marca.

Por ejemplo, un blog de marca personal sería si yo sé que soy bueno en marketing, y quiero transmitir todas mis experiencias de este sector para que los demás vean que soy un experto.

Y dirás, ¿para qué?

Pues muy sencillo, creamos un blog de marca personal para convertir a los usuarios en clientes, o bien atraer profesionales o empresas que requieran de su marca.

► Blog Corporativo

El blog corporativo está formado por una empresa con el objetivo de transmitir confianza a los clientes y entablar otro tipo de relaciones, ya sea mediante información sobre la propia empresa o transmitiendo conocimientos útiles para su público objetivo.

Por ello, según el tipo de artículo podría tratarse o bien de un blog promocional (promoción de productos o servicios), o de un blog de marca o branding (información sobre la empresa).

► Blog de una temática general

Esto es un blog en el que se trata de posicionar sobre una temática general y de interés para muchos usuarios, como podría ser, el marketing.

En el blog se tratan temas del sector, distinguiendo diferentes categorías, que, siguiendo con el ejemplo, se tratarían por ejemplo de SEO, marketing de contenidos, publicidad, etc.

Es una buena opción para darse a conocer en tu sector, ya seas una persona que quiera trabajar una marca personal y convertirlo en un blog de este tipo, o bien una empresa que quiere ganar clientes demostrando los conocimientos del tema.

► Blog de Nicho

Todos sabemos que existen muchos nichos o micronichos por explotar y en los que se puede ganar mucho dinero.

Por ello, muchas personas empiezan por lanzar un blog sobre una temática muy concreta como por ejemplo, patinetes, para intentar posicionarse en Google de forma rápida y eficaz.

· ¿Qué estrategia podemos seguir para hacer un blog?

Como todo en marketing online, creo que un blog requiere de una estrategia a la que poder ceñirnos y establecer una ruta de acción.

Antes de hablar de la estrategia, déjame que te recuerde brevemente que diferentes maneras y diferentes plataformas como WordPress, Blogger, Wix, etc. para crear un blog.

Entre todas ellas, la más utilizada (y en muchos sentidos, la mejor) es WordPress., más de un 30% de todos los sitios web a nivel mundial están basados en WordPress.

Tienes dos opciones de trabajar con WordPress:

- WordPress.com: aquí usas WordPress como un servicio en la nube. Te creas una cuenta en la web de wordpress.com (similar a cómo lo harías con una cuenta de correo web) y empiezas a trabajar. Ofrecen un plan gratuito (muy limitado) y varios planes de pago.

- WordPress.org: la otra opción es bajarte el código fuente de WordPress de la web de wordpress.org e instalártelo en tu propio servidor web (que puedes contratar con un hosting). Esta opción es más profesional y elimina todas las limitaciones de WordPress.com.

En cuanto a qué usar, es una cuestión con matices, pero generalizando se puede decir que el plan gratuito de WordPress.com (igual que en otras plataformas) es tan limitado (por ejemplo: no puedes usar un dominio propio) que será operativo sólo para “cacharrear” y poco más.

En cuanto entras a los planes de pago, incluso el más básico ya ronda el coste de un buen hosting y sigues con importantes limitaciones que no tienes en un sitio WordPress con hosting.

Por eso, si “vas en serio”, te recomiendo contratar un hosting, además, existen muchos descuentos.

Con el cupón descuento para Webempresa, por ejemplo, puedes conseguir un 25% (o más en épocas como el Black Friday) y con el cupón descuento para Raiola Networks un 20%. Estamos hablando de dos de los mejores hostings en español del mercado.

Una vez abordada la parte práctica de creación de un blog, examinemos entonces ahora también la parte estratégica.

_Medios de Trasmicion Guiados y No Guiados_

Medios Guiados y no Guiados. Dentro de los medios de transmisión hay medios guiados y medios no guiados; la diferencia radica que en los medios guiados el canal por el que se transmite las señales son medios físicos, es decir, por medio de un cable; y en los medios no guiados no son medios físicos.

Medios guiados

Par Trenzado

Normalmente se les conoce como un par de conductores de cobre aislados entrelazados formando una espiral. Es un enlace de comunicaciones. En estos el paso del trenzado es variable y pueden ir varios en una envoltura. El hecho de ser trenzado es para evitar la diafonía (la diafonía es un sonido indeseado el cual es producido por un receptor telefónico). Es el medio más común de transmisión de datos que existe en la actualidad, pudiéndose encontrar en todas las casas o construcciones de casi cualquier lugar. Se utiliza para la formación de una red telefónica, la cual se da entre un abonado o usuario y una central local. En ocasiones dentro de un edificio se construyen centrales privadas conocidas como PBX. Las redes locales manejan una velocidad de transmisión de información comprendida entre los 10 Mgps y los 100 Mbps. En este medio de transmisión encontramos a favor el hecho de ser prácticamente el más económico que se puede ubicar en el mercado actual, por otro lado es el más fácil de trabajar por lo que cualquier persona con un mínimo de conocimientos puede adaptarlo a sus necesidades.

Por otro lado tiene en contra que tiene una baja velocidad de transferencia en medio rango de alcance y un corto rango de alcance en Lan para mantener la velocidad alta de transferencia (100 mts). Dentro de sus características de transmisión nos encontramos con que con un transmisor analógico necesitamos transmisores cada 5 o 6 Kms; con un transmisor digitales tenemos que las señales que viajan pueden ser tanto analógicas como digitales, necesitan repetidores de señal cada 2 o 3 Kms lo que les da muy poca velocidad de transmisión, menos de 2 Mbps; en una red Lan las velocidades varían entre 10 y 100 Mbps en una distancia de 100 mts, de lo cual podemos además decir que la capacidad de transmisión esta limitada a 100 Mbps, además es muy susceptible a interferencias y ruidos. Para esto se han buscado soluciones como la creación de cables utp (los más comunes, es el cable telefónico normal pero dado a interferencias electromagnéticas) y los cables stp (cuyos pares vienen dentro de mallas metálicas que producen menos interferencias, aunque es más caro y difícil de manejar ya que es mas grueso y pesado). Dentro de los cables utp encontramos las categorías cat 3 (con calidad telefónica, más económico, con diseño apropiado y distancias limitadas hasta 16 Mhz con datos; y la longitud del trenzado es de 7´5 a 10 cm), cat4 (hasta 20 Mhz) y cat 5 (llega hasta 100 Mhz, es más caro, aunque esta siento altamente usado en las nuevas construcciones, y su longitud de trenzado va de 0´6 a 0´85 cm). Se dice entonces que el par trenzado cubre una distancia aproximada de menos de 100 mts y transporta aproximadamente menos de 1 Mbps.

Cable Coaxial

El cable coaxial es un medio de transmisión relativamente reciente y muy conocido ya que es el más usado en los sistemas de televisión por cable. Físicamente es un cable cilíndrico constituido por un conducto cilíndrico externo que rodea a un cable conductor, usualmente de cobre. Es un medio más versátil ya que tiene más ancho de banda (500Mhz) y es más inmune al ruido. Es un poco más caro que el par trenzado aunque bastante accesible al usuario común. Encuentra múltiples aplicaciones dentro de la televisión (TV por cable, cientos de canales), telefonía a larga distancia (puede llevar 10.000 llamadas de voz simultáneamente), redes de área local (tiende a desaparecer ya que un problema en un punto compromete a toda la red). Tiene como características de transmisión que cuando es analógica, necesita amplificadores cada pocos kilómetros y los amplificadores más cerca de mayores frecuencias de trabajos, y hasta 500 Mhz; cuando la transmisión es digital necesita repetidores cada 1 Km y los repetidores más cerca de mayores velocidades transmisión. La transmisión del cable coaxial entonces cubre varios cientos de metros y transporta decenas de Mbps.

Fibra Óptica

Es el medio de transmisión mas novedoso dentro de los guiados y su uso se esta masificando en todo el mundo reemplazando el par trenzado y el cable coaxial en casi todo los campos. En estos días lo podemos encontrar en la televisión por cable y la telefonía. En este medio los datos se transmiten mediante una haz confinado de naturaleza óptica, de ahí su nombre, es mucho más caro y difícil de manejar pero sus ventajas sobre los otros medios lo convierten muchas veces en una muy buena elección al momento de observar rendimiento y calidad de transmisión. Físicamente un cable de fibra óptica esta constituido por un núcleo formado por una o varias fibras o hebras muy finas de cristal o plástico; un revestimiento de cristal o plástico con propiedades ópticas diferentes a las del núcleo, cada fibra viene rodeada de su propio revestimiento y una cubierta plástica para protegerla de humedades y el entorno. La fibra óptica encuentra aplicación en los enlaces entre nodos, backbones, atm, redes Lan´s, gigabit ethernet, largas distancias, etc. Dentro de las características de transmisión encontramos que se basan en el principio de “reflexión total” (índice de refracción del entorno mayor que el del medio de transmisión), su guía de ondas va desde 10^14 Hz a 10^15 Hz, esto incluye todo el espectro visible y el partye del infrarrojo.

Se suelen usar como transmisores el LED (Light emitting diode) que es relativamente barato, su rango de funcionamiento con la temperatura es más amplio y su vida media es más alta y el ILD (injection laser diode) que es más eficiente y más caro, además tiene una mayor velocidad de transferencia.. La tecnología de fibra óptica usa la multiplexación por división que es lo mismo que la división por frecuencias, utiliza múltiples canales cada uno en diferentes longitudes de onda (policromático) y una fibra (en la actualidad) hasta 80 haces con 10 Gbps cada uno. Usa dos modos de transmisión, el monomodo (este cubre largas distancias, mas caro, mas velocidad debido a no tener distorsión multimodal) y el multimodo (cubre cortas distancias, es más barata pero tiene menos velocidad (100 Mbps) además se ve afectado por distorsión multimodal). De la fibra óptica podemos decir que su distancia esta definida por varios Kmts y su capacidad de transmisión vienen dada por varios Gbps.